Ao fim de alguns dias de utilização, damos-lhe a conhecer toda a experiência que um destes equipamentos proporciona.

Ao fim de alguns dias de utilização, damos-lhe a conhecer toda a experiência que um destes equipamentos proporciona.

São 3 os modelos que a marca disponibiliza, Watch Sport, Watch e Edition, em 2 tamanhos de caixa diferentes 38 e 42mm e com uma imensa variedade de braceletes em diferentes tamanhos, formas, materiais e cores.

As grandes diferenças nos 3 modelos base são os materiais de construção: Alumínio, Aço Inoxidável e Ouro. Não quero entrar no faits divers da Apple sobre a diferença química dos matérias e as alterações que foram feitas às ligas, já que é irrelevante para este contexto.

Existem também diferenças no vidro e na cobertura do sensor de batimentos cardíacos. No caso do Sport o vidro é aquilo a que a Apple chama de IonX (o mesmo que está no iPhone 6 e 6 Plus) que poderá ser umrebrand do Gorilla Glass 3 e a cobertura é feita de material compósito. No caso do Watch e do Edition temos um cristal de Safira (altamente resistente aos riscos) e a cobertura traseira é de cerâmica. A safira e a cerâmica são mais resistentes aos riscos, mas apresentam menos elasticidade pelo que partem com mais facilidade.

Vejam este vídeo ao teste de risco:

O alumínio apresenta uma textura semelhante à do iPhone 6 com excelentes acabamentos a nível dos orifícios e do encontro/espaçamento dos matérias e tem uma boa resistência aos riscos visíveis ao contrário da versão em aço.

O Apple Watch com a caixa em Aço partilha da mesma precisão e qualidade de acabamento do Sport, mas sofre muito com os riscos. O aço é polido e muito brilhante pelo que qualquer tipo de “abrasão” vai riscar a caixa. Podemos, no entanto, voltar a polir o relógio com uma massa de polir suave e voltar a ter o brilho inicial. Não quero com isto dizer que é fácil fazer um risco (a sério) na caixa de aço, os riscos que consegui fazer e que apareceram naturalmente reflectem-se apenas no polimento e na questão estética.

As braceletes de aço e de borracha são de qualidade, com excelentes acabamentos e pormenor, e o sistema de troca de braceletes é, de facto, o melhor que conheço. No entanto, as pulseiras de couro tem um toque mais “barato”, são finas o que não transmite aquela sensação de produto de qualidade.

Em relação aos sistemas de fecho das braceletes todos eles são resistentes e os magnéticos são muito fortes. Não se preocupe que não vai ser fácil alguém tirar-lhe o relógio do pulso. O ecrã é de grande densidade e AMOLED pelo que tem boas cores e contraste, o brilho é elevado e a visualização sob luz do sol não se revela um problema.

Começar a usar

Começar a usar o Apple Watch é simples. O processo de emparelhamento é rápido e em minutos temos o Apple Watch a trabalhar em sintonia com o iPhone. A partir deste momento começamos a receber uma bateria de notificações que nunca mais acabam e aqui começa o problema do smartwatch.

Partilho da mesma opinião de quem diz que agora deixou de estar atento às notificações, a quem me liga e a quem está em frente a mim para passar a estar atento à quantidade de notificações que recebo e este é para mim o grande problema de um smartwatch e de todas as notificações inúteis que recebemos do tipo “Vem dar de comer ao teu Sim” ou “Esta semana o carro XYZ está 10% mais barato”.

A ideia fundamental de um smartwatch é acabar com a necessidade de tirar o telefone do bolso para vermos as notificações, ou enviar uma resposta rápida a alguém, ou saber que música está a tocar mas, na prática, não é isso que acontece (ao início). Vemos-nos colados à necessidade de verificar e fazer dismiss a todas as notificações que recebemos e os alertar dos e-mails que não interessam e aos jogos que nos “batem” no pulso, ou seja, estamos a falar com alguém e, do nada, olhamos para o relógio, acabando assim por substituir todas as vezes que tirávamos o telefone do bolso por uma olhadela ao relógio. A melhor parte disto é que podemos controlar as notificações que queremos e filtrar o conteúdo. Deixo apenas o alerta: se está ou vai utilizar o smartwatch, pense que um smartwatch serve para o conectar às pessoas e não para o separar de quem está à sua frente.

Interface

O Apple Watch apresenta-nos a interface mais completa mas também a mais complexa de todos os equipamentos nesta categoria.

Sem dúvida nenhuma a coroa digital, o botão, o force touch e o ficar a carregar no botões tornam a experiência confusa, mas isso acontece apenas ao início. Passado algumas horas, carregar com mais força no ecrã para limpar todas as notificações é tão natural como carregar na coroa digital para ir para as aplicações, todos estes métodos de input requerem hábito mas não é nada que ao fim de umas horas não esteja habituado.

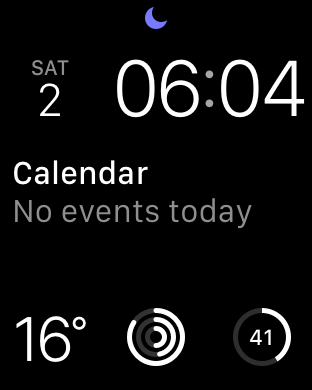

Podemos activar o relógio através de três formas diferentes, virando o pulso, batendo no ecrã ou a carregar num dos 2 botões existentes no relógio.

Podemos mudar entre 10 estilos de faces de relógio onde podemos personalizar desde a cor até ao que queremos que apareça. Certamente mais faces irão aparecer nas próximas actualizações do WatchOS.

O resto da interface é simples. Ao puxarmos de cima temos as notificações e ao puxarmos de baixo temos o “centro de controlo” e os Glances (resumos, em Português).

Aqui podemos activar a vibração retirar o som ou activar o modo de voo e pingarmos o nosso iPhone para sabermos onde está através de um som reproduzido no telefone. Ao andarmos para o lado temos acesso aos Resumos que podem ser removidos/adicionados na app no iPhone, permitem-nos aceder a informação de forma rápida ou no caso do Shazaam saber que música está a tocar sem termos de abrir a aplicação no relógio.

O HapticFeedback que a Apple decidiu utilizar é completamente diferente daquilo a que estava habituado nos outros smartwatches. Só por uma questão de comparação tenho/fui utilizador de Sony Smart Watch 1 e 2, Pebble Kickstarter e Steel, LG G Watch e Moto 360.

Em todos estes dispositivos que mencionei a vibração é feita através de um movimento circular e sentimos tal e qual como a vibração normal do nosso telefone, inclusivamente o barulho que a vibração faz também é semelhante. Mass neste caso a Apple utilizou um actuador linear, ou seja, o movimento é linear e não circular pelo que a sensação que temos é a mesma de um toque no pulso algo firme e sem barulho nenhum.

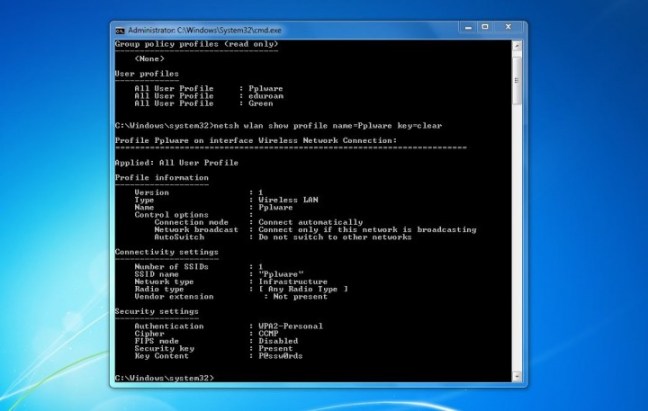

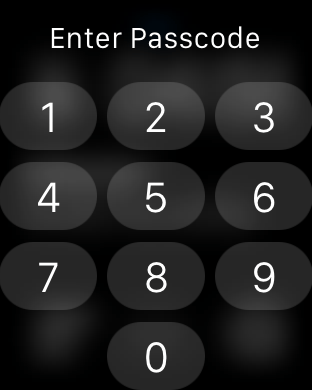

Se a opção de detecção do pulso estiver activada, sempre que o relógio sai do pulso é nos pedido o código para desbloquear o relógio (é possível desactivar tanto o código como a detecção de pulso)

Outro ponto positivo é que o Apple Watch “sabe” quando está no pulso e, ao saber isso, se o relógio estiver pousado na mesa não vai receber nenhuma notificação.

O Siri é uma parte bastante importante (mas não fundamental) do Apple Watch, permitindo-nos fazer os mesmos pedidos que no iPhone mas sem resposta de voz.

A resposta às SMS/e-mails é a mais inteligente que vi, pois o relógio “percebe” o que se passa na conversa. Se alguém lhe faz uma pergunta, as primeiras repostas rápidas são “SIM”, “Não” em vez de “Obrigado”, se a pessoa que lhe enviou a mensagem faz anos, a primeira mensagem é “Muitos Parabéns”. Mas isto vai mais longe ao detectar o idioma da mensagem e é aqui que a Apple também fez um excelente trabalho.

Se a conversa for em Português, a função de ditado passa para Português (Portugal) se for em Inglês irá detectar a voz em Inglês, e isto funciona muito bem. Se nunca experimentou, teste no seu iPhone. O reconhecimento de voz funciona bem até em ambientes ruidosos com conversas por trás.

Para aqueles que gostam de utilizar o relógio no pulso direito, não há problema nenhum, na verdade a Apple pensou nisso e é possível na aplicação do Apple Watch no iPhone, alterar a posição do braço o que vai também influenciar a detecção de elevação do pulso.

Notificações

Após o emparelhamento do Apple Watch com o iPhone as notificações estão activas para todas as aplicações, podendo ser desactivado na aplicação do iPhone.

As notificações tem sons diferentes e vibração é também ela diferente dependendo do tipo de notificação. Não são intrusivas e podemos controlar o volume das mesmas, para não nos esquecermos que temos notificações por ver, o Apple Watch apresenta-nos um pequeno ponto vermelho no topo do ecrã, opção que também pode ser alterada.

A Apple pensou também na duplicação e notificações desnecessárias, se o relógio estiver fora do pulso, não vai emitir nenhuma notificação, por outro lado, se receber uma notificação no relógio, não a vai receber no iPhone com a excepção das chamadas telefónicas.

É também possível silenciar uma notificação tapando o relógio com a palma da mão durante 3 segundos.

Caso tenhamos a a função não incomodar activada no iPhone o Apple Watch vai espelhar essas definições, existindo também a opção de gerirmos o horário conforme queremos, ou mesmo desactivar por completo a função no relógio.

Fazer/Receber uma chamada telefónica no Apple Watch é simples e funcional, tão funcional como num Gear da Samsung, com boa qualidade e volume mas, se o fizer em público, fique a contar com alguns olhares estranhos. Para mim, a utilidade de atender uma chamada no relógio está quando não temos o telefone por perto em casa ou numa situação do tipo “Ligo-te já, agora não dá jeito falar” e não queremos simplesmente enviar um SMS. Como o Apple Watch se liga ao iPhone através de Bluetooth ou Wi-Fi (dentro da mesma rede) o alcance é elevado.

Se tiver o Voice over Wi-Fi (Wi-Fi calling) as chamadas telefónicas não são reencaminhadas para o Apple Watch.

Apps

Á data de abertura da AppStore para o Apple Watch já havia algumas centenas de aplicações desenvolvidas para o WatchOS, o que demonstra a vontade que os programadores têm em disponibilizar um acesso mais rápido através do Apple Watch. Temos desde o Shazaam até ao Things e ainda alguns jogos. Por omissão, a instalação automática de aplicações no Apple Watch não é feita, o que me parece útil pois o relógio tem 6GB de memória interna partilhadas entre fotografias (até 500), músicas (até 2GB) e as aplicações.

Um exemplo que posso dar em relação à instalação de apps é o da Shazaam (está muito bem conseguido, até a leitura de letras em tempo real). Instalamos a app no nosso iPhone, vamos à aplicação do Apple Watch e dizemos que queremos também a Shazaam no Apple Watch, simples.

Existe também a possibilidade de activar o handoof, o que nos permite continuar a usar a aplicação mas no iPhone, no ponto em que estávamos no relógio.

O tempo que demora a carregar uma aplicação varia muito, principalmente quando o Apple Watch precisa de pedir alguma coisa ao iPhone. Carregar o mapa não está de todo tão lento como nos relógios e software que já vimos em algumas reviews e vídeos anteriormente. Mas não é algo instantâneo. Para abrir um mapa com a minha localização posso ter de esperar entre 2 a 10 segundos, dependendo se abriu o mapas recentemente.

A Apple introduziu também novos métodos “comunicar” ou seja através do envio de batidas no ecrã, desenhos e o envio do ritmo cardíaco. Para alguns serão apenas mais uma inutilidade, mas eu até vejo alguma piada em enviar taps para o pulso dos meus amigos.

Bateria e o Impacto na bateria do iPhone

No meu caso em particular não vos posso transmitir algo correcto pois, desde que tenho o iPhone tenho o Pebble, e o Bluetooth anda sempre ligado mas se não é normal para si ter o Bluetooth ligado, espere um decréscimo na ordem dos 10 a 20% na autonomia do seu iPhone.

A bateria do Apple Watch tem sido uma agradável surpresa.

O meu dia começa às 6:30h (hora em que desligo o Apple Watch do caregador) e, normalmente, acabo o dia às 23:30/00:30h com 35%/40% de bateria.

Durante o dia, a utilização conta com cerca de 2 a 4 chamadas telefónicas pelo Apple Watch, consulta de e-mail e notificações, utilização do Shazaam e Amazon, 35 a 60 minutos de corrida com a aplicação Workout, envio de sketches/taps e a consulta das horas/meteorologia.

Não é possível comparar ao Pebble pelas razões mais obvias (7 a 10 dias de bateria), mas comparando com o Moto 360 andam muito a par no que toca a bateria. Posso dizer que chega perfeitamente para o dia e caso precise de um bocado mais de “força” para sair numa noite mais longa, a carga é rápida o suficiente para ir a casa tomar um banho e voltar a sair com mais 20% ou 30% de bateria.

Os meus dados são de um Apple Watch 42mm, o de 38 pelo feedback que tenho, tem cerca de 7 a 10% menos de bateria no final do dia.

Fitness e Actividade

Uma das principais funções do Apple Watch é sem dúvida o fitness.

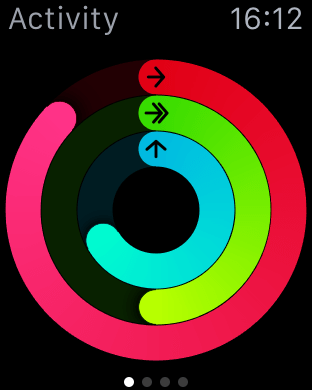

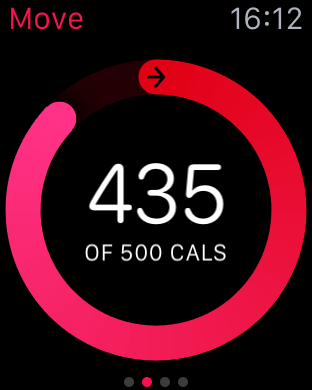

Com a introdução da aplicação Workout e Actividade é nos possível monitorizar o nosso nível de actividade e definir objectivos por calorias, tempo ou zona de batimento cardíaco.

A actividade está feita para monitorizar o dia, desde o momento em que se liga o Apple Watch pela primeira vez somos convidados a configurar (tal como acontece com o S Health) a nossa idade, peso e nível de activiade física. Isto vai permitir calibrar a contagem de calorias com base no nosso ritmo cardíaco.

Durante o dia o relógio tenta medir o ritmo cardíaco a cada 5/10 minutos, vai contando os nossos passos (em conjunto com o iPhone) e vai actualizando os anéis com essa informação. Quando cumprimos o objectivo por nós estabelecido, recebemos “medalhas” que poderemos consultar na aplicação do iPhone.

Num combate ao sedentarismo somos lembrados para nos levantarmos e caminharmos um pouco durante 1 minuto em cada hora, num total de 12 horas. Todas estas notificações e opções podem ser alteradas/desactivadas.

Workout / Exercício

Esta aplicação vem configurada para contar os seguintes exercícios:

- Elíptica

- Caminhada Exterior

- Corrida Exterior

- Bicicleta Exterior

- Caminhada Interior

- Corrida Interior

- Bicilcleta Interior

- Remo

- Step Stepper (Escadas)

- Outro.

Podemos escolher diversos objectivos quando começamos a actividade física, calorias, tempo, distância ou sem objectivo. O relógio está sempre a contar o tempo e a medir o ritmo cardíaco para conseguir fazer um cálculo mais preciso do consumo de calorias.

No fim da sessão de treino somos convidados a guardar os dados que depois podemos consultar no iPhone na aplicação Actividade (a dos anéis).

No caso do exercício exterior, é necessário o iPhone para utilizar o GPS. Se não quiser levar o iPhone e tiver uns auscultadores Bluetooth, é possível ouvir a música que esteja guardada no Apple Watch (até 2 GB) sem qualquer problema e com bom volume.

Conclusão

O Apple Watch é o primeiro dispositivo do segmento que a Apple lançou e parece-me que fez um bom trabalho. Comparativamente com os outros aparelhos posso dizer que a Apple tem um produto mais completo. Não quero dizer que o software seja o mais simples de utilizar, mas é o mais completo de todos. Temos diversas possibilidades e as aplicações existentes já são às centenas (há quem fale em cerca de 3500, até) e toda a interação com o iPhone está bem pensada e sem falhas.

O facto de ser quadrado e não circular fez-me pensar um pouco ao início, mas depois de o utilizar consigo perceber o quão mais natural é ter uma aplicação neste formato do que num ecrã circular que obriga a “cortar” a interface.

Há aplicações que a meu ver são desnecessárias, quem é que vai ver as fotografias num relógio? Mas acredito que há alguém que goste e por esse motivo a aplicação está lá.

Há rumores de que a Apple irá lançar o Apple Watch em finais de Junho em mais alguns países nos quais Portugal deverá estar incluido, mas com os recentes atrasos na produção, esta data poderá ser empurrada para Agosto. Mesmo o Siri não estando disponível em Português (o WatchOS também não está disponível em PT-PT/BR) as funcionalidades estão lá na mesma e principalmente, o ditado para introdução de texto quando necessário.

Para quem apenas quer receber as notificações e utilizar algumas aplicações um pouco mais limitadas, o Pebble é a solução, funcional, excelente construção, uma comunidade de programadores cada vez maior e a um preço bem mais acessível mas, se o seu telefone estiver a correr o Android, poderá também usar o Pebble e o Android Wear.

Se precisa de um SmartWatch? Não, não precisa a não ser que queira estar em cima de todas as notificações e ache importante fazer um registo das suas sessões de fitness, mas mesmo assim é uma compra que deve ponderar e colocar na balança a utilidade/uso que vai dar, contra o preço do dispositivo e o restante impacto que poderá trazer à bateria do seu telefone.

Fonte: 10 dias de Apple Watch