O ataque WannaCry, que sequestrou dados de milhares de computadores em todo o mundo, veio dar razão aos alertas dos especialistas em segurança que têm vindo a alertar constantemente para o crescimento e perigos deste tipo de ataque. Felizmente, como acontece com a esmagadora maioria do malware, há formas de evitar esta e outras “infeções”

De um momento para o outro, o termo “ransomware” passou a fazer parte do léxico dos portugueses. Uma consequência do ataque global WannaCry, que trouxe este tema para a comunicação social generalista o que levou muitas pessoas a ficar assustadas e a tentar perceber melhor o que se estava a passar. Como é habitual nestas coisas, nem sempre o tema tem sido abordado corretamente nos media mais populares, onde têm surgido muitos textos com confusões e até erros. Termos como hacking, vírus ou phishing têm sido empregues muitas vezes de forma errada ou exagerada.

Quem segue os meios de especialidade está, naturalmente, mais dentro do assunto e até tem sido, nesta última semana, um “porto seguro” para familiares e amigos. Para quem está mais dentro do assunto, sabe que o ransomware está longe de ser uma novidade; que tem sido um dos tipos de ataque em maior crescimento; e que, apesar da segurança total ser um conceito utópico, há formas de minorar muito a nossa exposição aos riscos.

As três regras do costume

Há regras que já deviam ser evidentes para todos os utilizadores de dispositivos ligados à Internet, desde os PCs de secretária mais poderosos até ao mais humilde smartphone. Infelizmente, ter conhecimento das boas práticas não significa, necessariamente, pô-las em prática. Provavelmente quem anda de bicicleta sem capacete ou leva crianças “soltas” nos bancos de trás do carro sabe bem que essas não são as opções mais seguras…

Como tal, como fazem as autoridades rodoviárias, o melhor é começar por repetir os conselhos para dar à conhecer a quem não sabe e relembrar quem já sabe, mas opta por ignorar.

1- Cuidado com os emails

Um estudo da IBM Security indica que 40% do spam que chegou às caixas de correio eletrónico em 2016 continha código para ataques de ransomware. Este tem sido o sistema de entrega de código malicioso preferido pelos atacantes, o que tudo indica ter acontecido WannaCry, pelo menos numa fase inicial.

O software de ataque pode estar incluído no próprio mail, mas é mais habitual que a mensagem contenha um link para descarregar ou executar o código a partir de um servidor. É comum recorrer-se a máscaras para esconder as verdadeiras intenções, o que significa que muitas vezes as coisas não são o que parecem. Por exemplo, o texto do link até pode indicar alguma coisa inocente como «link para as fotos».

O que nos traz à regra mais importante: nunca clique em links de e-mail de remetentes desconhecidos. Aliás, o melhor é mesmo apagar estes mails imediatamente (sem os abrir). Mas, mesmo que o emissor seja conhecido, a regra de não clicar cegamente em links continua a ser válida porque o mail pode resultar de um sistema comprometido (infetado) ou ser originário de um outro emissor que não o anunciado no campo «de:».

Não basta utilizar um sistema operativo o mais recente possível. É também importante mantê-lo atualizado, processo automático na maioria dos sistemas. Deve ter as atualizações de segurança ativadas tanto no smartphone Android como o seu computador pessoal.

Claro que, por razões pessoais ou profissionais, temos de muita vezes seguir links, mas, neste caso, recomendamos que verifique qual o endereço que vai usar e não acredite apenas no texto de referência. Se o destino (endereço) for um servidor desconhecido ou se levantar a mínima dúvida, não use o link e muito menos aceite a instalação de algum software diretamente. Não se esqueça que, em caso de dúvida, pode sempre contactar o remetente para verificar o conteúdo.

Este cuidado também é válido para evitar outro esquema muito popular, o phishing, em que os criminosos tentam obter dados privados, como nomes de utilizadores e palavras-chave através de “armadilhas”. Os atacantes enviam muitas vezes mails simulando que foram enviados por serviços como banca e comunicações. Alguns têm pedidos diretos de dados, mas a maioria inclui links para páginas Web falsas, que imitam serviços reais, para levar os utilizadores a revelaram dados pessoais.

2- Mantenha o sistema atualizado

Quem realizou o ataque WannaCry partiu do princípio que uma parte importante dos sistemas estaria exposto a uma brecha de segurança que foi corrigida pela Microsoft, através de atualizações automáticas e gratuitas, a 14 de abril. Uma atualização apresentada como crítica, o que significa que deveria ter sido aplicada imediatamente.

Considerando as empresas que foram afetadas, que têm estrutura de gestão de sistemas própria, é fácil concluir que a segurança ainda não é uma prioridade para alguns profissionais. Ou para as empresas, que muitas vezes não valorizam o investimento que pode estar associado às atualizações – as correções até podem ser gratuitas mas, em muitos casos, exigem intervenções e testes de certificação que podem levar tempo e até exigir períodos de inatividade.

No caso concreto do WannaCry, a brecha de segurança continuava a existir no Windows XP, um sistema operativo ainda muito comum no parque informático nacional. Isto apesar de este sistema operativo (SO) já chegou ao fim da vida útil – foi lançado em 2001 e em 2014 a Microsoft anunciou o fim do suporte para este SO, o que significa que já não é objeto de atualizações. Ciente da dimensão do problema WannaCry, a Microsoft acabou por, excecionalmente, lançar uma atualização para o XP depois do ataque ter sido noticiado, mas este ataque só foi mais um de muitos casos que demonstram como quão perigoso é utilizar sistemas operativos antigos. Aliás, de acordo com o relatório Microsoft Security Intelligence publicado no final de 2016, a percentagem de computadores em estado “desprotegido” é muito maior em máquinas com SOs antigos: mais de 20% com o Windows 7, ainda um grande sucesso em Portugal, comparam-se com cerca de 3% em sistemas com Windows 10. Há vários aspetos técnicos que o Windows 10 tem que torna este sistema inerentemente mais seguro que as versões anteriores, independentemente do software de segurança que possa estar instalado.

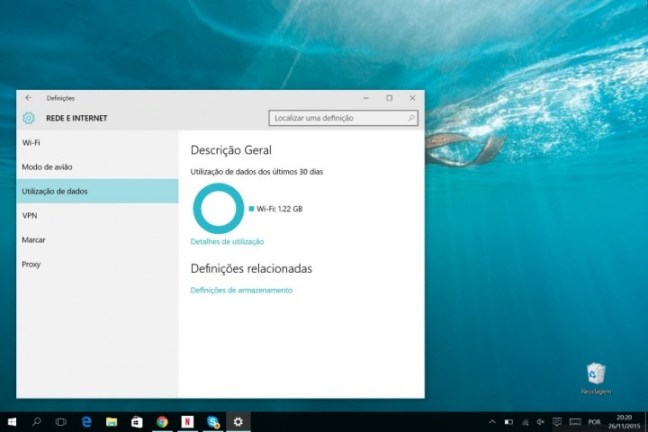

Mas não basta utilizar um SO o mais recente possível. É também importante mantê-lo atualizado, processo automático na maioria dos sistemas. Deve ter as atualizações de segurança ativadas tanto no smartphone Android como o seu computador pessoal. Não vá em conversas e ative as atualizações automáticas do Windows (Windows Update).

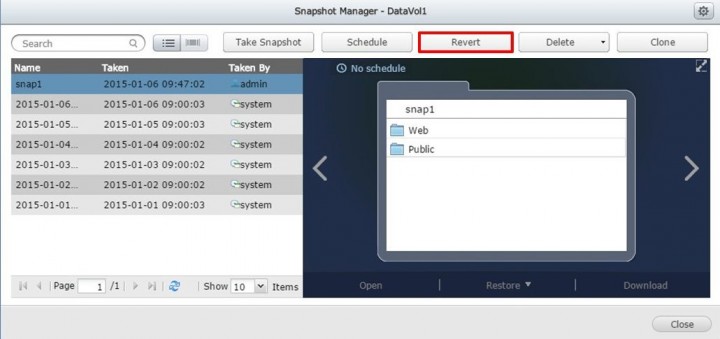

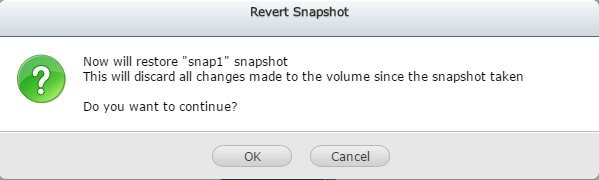

3- Backups obrigatórios

As cópias de segurança são uma discussão tão antiga quanto a informática. Mesmo quando tudo corre mal e as barreiras de segurança são ultrapassadas, os problemas são muito minorados quando há backups para recuperar a informação perdida. As políticas de backup ainda são vistas, erradamente, como uma solução para problemas de hardware, mais especificamente, nas unidades de armazenamento. Como as falhas destes componentes têm sido menos comuns, os utilizadores fazem cópias de segurança com menos regularidade… quando as fazem.

Mas os backups são, cada vez mais, úteis para recuperar depois de perdas causadas por malware (nome geral dado a aplicações maliciosas). Os ataques de ransomware são um bom exemplo disso mesmo. Quem viu os seus dados encriptados e alvo de resgate ficou muito ou pouco preocupado em função de não ter ou ter backups atualizados. Na verdade, para quem tem backups atualizados, um ataque de ransomware bem-sucedido pode não passar de um problema menor e fácil de ultrapassar sem custo além do tempo necessário para repor os dados através das cópias de segurança.

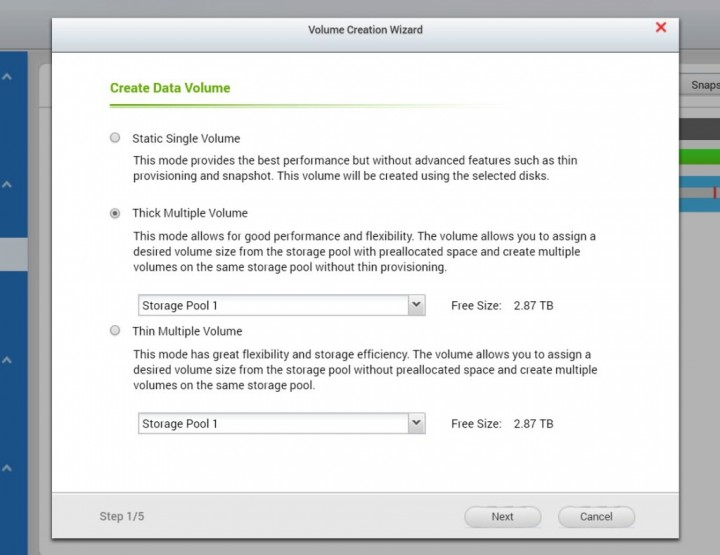

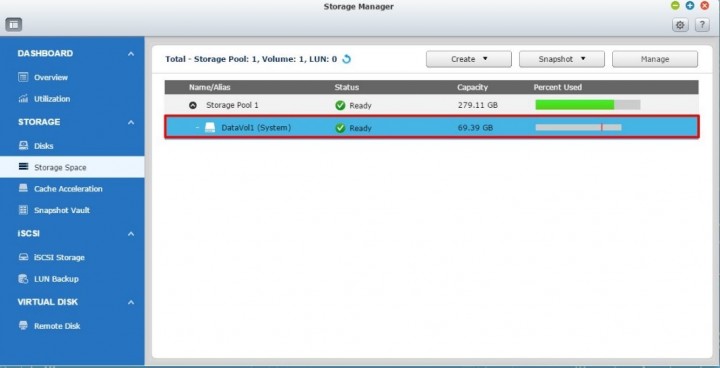

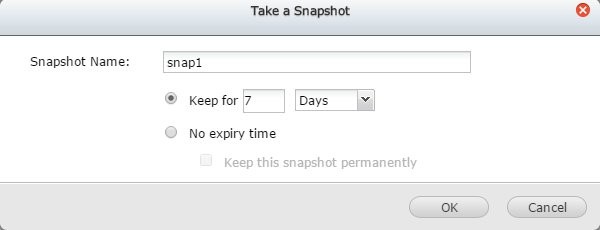

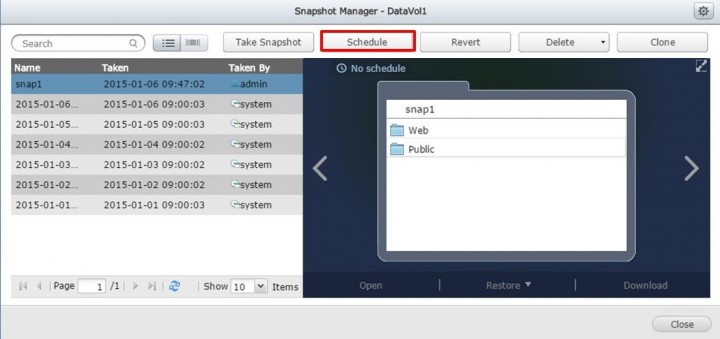

Mas, para que o backup seja realmente útil nestas situações, é necessário garantir que as unidades de armazenamento não podem ser afetadas pelo infeção ou ataque. O que significa que os dados das cópias de segurança não podem estar ao alcance dos sistemas que são os potenciais alvos dos criminosos. Por exemplo, um um disco rígido externo dedicado a backups pode ser corrompido se estiver ligado à máquina atacada. O mesmo é válido para sistemas em rede, o que significa que, os utilizadores e, sobretudo, as empresas, devem recorrer a diferentes níveis de backup, incluindo cópias para unidades que estão offline quando não são usadas. Num sistema doméstico ou numa pequena empresa, os aparelhos tipo NAS costumam ser uma solução eficiente porque são funcionam com sistemas operativos proprietários (muito menos expostos ao malware) como também podem ter unidades de rede não mapeadas e, como tal, não acessíveis à esmagadora maioria do malware. Outra solução tão ou mais eficiente é o cloud. Para uma utilização pessoal, as ofertas gratuitas podem ser suficientes, especialmente se se recorrer a serviços como o Google Fotos para armazenar fotos e vídeos que são, normalmente, os ficheiros de maior dimensão.

Ou seja, se usar o Google Fotos para armazenar todas as fotos e todos os vídeos que quiser (há alguma compressão de ficheiros, mas a qualidade é muito satisfatória), o espaço oferecido, por exemplo, pelo Google Drive ou o OneDrive podem ser suficientes para os seus documentos. E estas soluções têm ainda a vantagem de incluírem sincronização automática das pastas selecionadas, o que significa que pode ter backups em tempo real e totalmente automatizados.

Software de Segurança

Um utilizador com sistema operativo recente, atualizado e que não corra riscos desnecessários até pode dispensar software de segurança. Isto porque o próprio Windows 10 oferece proteção contra malware. No entanto, para a maioria dos utilizadores é importante instalar um “pacote” de segurança abrangente, que ofereça proteção para todos os tipos de ataque e que seja capaz de compensar os descuidos do utilizar. E, muito importante, deve ser uma versão nova porque os “Internet Security” mais populares não incluíam proteção contra ransomware até recentemente.

Quer use uma aplicação de segurança deste tipo, quer se fique pelas ferramentas da Microsoft, recomendamos que utilize o Malwarebytes, disponível para download em https://pt.malwarebytes.com. A versão gratuita inclui uma poderosa ferramenta de deteção e remoção de malware. Ganhe o hábito de correr o Malwarebytes com alguma regularidade (a versão gratuita não funciona de modo residente na memória). Uma vez por semana costuma ser suficiente.

Se não tem uma aplicação de segurança com ferramentas contra ransomware, recomendamos que instale um programa dedicado para detetar e evitar este tipo de ataques. Há uma opção gratuita que sobressai, o Cybereason Ransomfree (https://ransomfree.cybereason.com/).

Desencriptar ficheiros sequestrados pelo WannaCry sem pagar por isso

Se, para si, as técnicas de proteção já vêm tarde porque o seu sistema foi afetado pelo WannaCry, temos uma boa notícia: já é possível desencriptar os dados aprisionados sem pagar o resgate pedido. Pelo menos em alguns casos.

Tudo graças uma ferramenta gratuita criada por Adrien Guinet, um especialista de segurança da Quarkslab. De acordo com TheHackerNews, Guinet descobriu que a chave necessária para desencriptar os dados continua residente na memória RAM do sistema. Deste modo, é possível obter a chave e remover a encriptação. Mas a ferramenta só funciona se o computador não tiver sido reiniciado após a infeção (o processo de reiniciar elimina os dados da memória RAM) e se nenhum outro programa tiver ocupado o mesmo espaço na memória, o que é tanto mais provável quanto maior for o tempo entre a encriptação dos dados e a tentativa de desencriptar.

A ferramenta chama-se WannaKey e pode ser descarregada a partir do GitHub em https://github.com/aguinet/wannakey. No texto de informação disponível é ainda indicado que a ferramenta funciona apenas em sistemas com Windows XP.

Como o código de Adrien Guinet exige alguns conhecimentos mais avançados para ser utilizado, um outro investigador na área da segurança, Benjamin Delpy, criou uma ferramenta mais fácil de usar baseada no código de Guinet: o WanaKiwi que, supostamente, funciona mais versões do Windows. O WanaKiwi também está disponível no GitHub em https://github.com/gentilkiwi/wanakiwi/releases.

Regras para usar serviços digitais

O que deve fazer:

• Ativar sistemas de dupla autenticação para que a palavra-chave não seja o único método necessário para acesso (muitos serviços recorrem ao envio de senhas por SMS);

• Eliminar contas que já não usa, sobretudo aquelas que não permitem dupla autenticação;

• Alterar com regularidade a palavra-chave nos serviços mais sensíveis (banco, por exemplo);

• Usar palavras-chave longas (8 caracteres no mínimo) que misturem letras, algarismos e símbolos;

• Criar uma segunda, terceira ou mesmo quarta conta de e-mail para associar a serviços menos relevantes (para receber e-mails informativos, por exemplo) e não usar essa(s) conta(s) para enviar/receber mails importantes;

• Aceder aos serviços online através de dispositivos seguros: nos computadores, deve ter um bom software de segurança instalado (as aplicações normalmente incluem denominação de Internet Security).

O que NÃO deve fazer:

• Usar a mesma password em serviços diferentes;

• Usar variações de password (sim, os hackers conhecem todos os truques, como juntar letras ou números relacionados com o serviço ou site);

• Recorrer a palavras, nomes, momentos e datas importantes para si para criar as palavras-chave (as técnicas de mnemónica são conhecidas e aproveitadas pelos hackers);

• Aceder a serviços sensíveis (banco online, por exemplo) a partir de PCs partilhados ou desconhecidos;

• Guardar listas de dados de acesso no mail (passwords, nomes de utilizador) ou em outros serviços digitais;

• Responder a e-mails e outros tipos de contacto (redes sociais, por exemplo) de desconhecidos;

• Seguir instruções e links supostamente enviados por serviços (a regra é: se lhe estão a pedir dados por mail é porque, provavelmente, trata-se de um esquema fraudulento);

• Guardar informação sensível em contas de e-mail que foram usadas em registos de outros serviços;

• Aceder a serviços online com dados pessoais importantes através de redes Wi-Fi públicas.

Fonte: Exame Informática Semanal, 20 de Maio de 2017