Estas são algumas dicas para que possa andar pela Internet mas sem ser detectado com a sua identidade verdadeira.

Pode ser um pouco controverso mas o anonimato na Internet não existe! No entanto, existem um conjunto de mecanismos ao dispor do utilizador, que permitem que este não deixe “pegadas digitais” durante a navegação. Por outro lado há cada vez mais cruzamento de dados que podem levar as entidades a chegar a um utilizador, mesmo este tendo usado alguns desses mecanismo para anonimato.

Sabendo disso, muitos “hackers” e outros candidatos a sê-lo, usam determinadas ferramentas e métodos que vamos hoje lhe vamos dar a conhecer!

Este informação que deixamos serve essencialmente para dar a conhecer ferramentas que podem proteger quem quer andar sem que o Facebook, Google e outros que tal, o persigam, espiem e monitorizem sempre que tenha vida online. Falaremos em serviços que estão ao alcance de todos mas que, combinados na medida certa, permitem que o utilizador ande despercebido no mundo online. Mas, tenha sempre presente que o anonimato não existe!

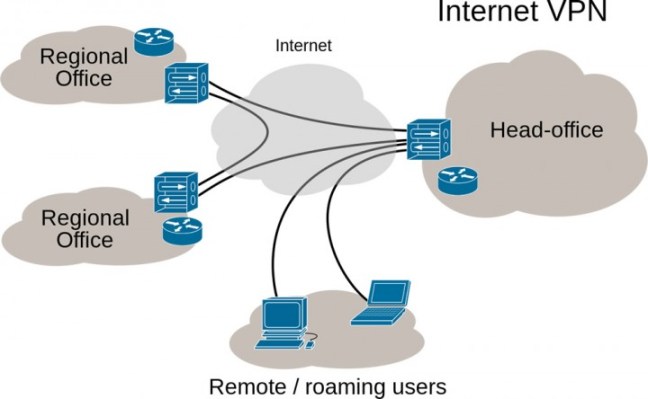

Redes Virtuais Privadas e Proxys

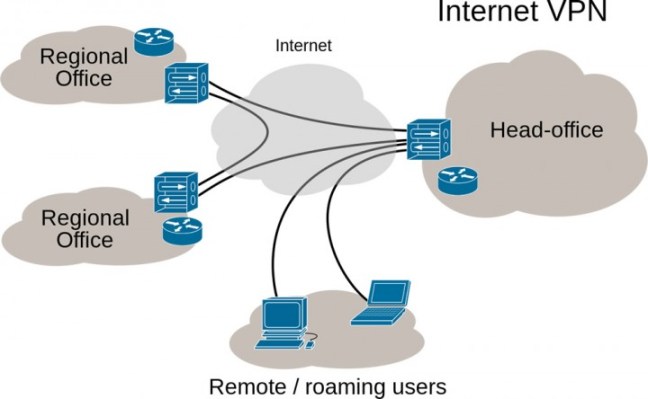

Vamos começar pro falar nas Redes Virtuais Privadas e Proxies que servem para esconder o seu verdadeiro endereço de IP. Redes Virtuais Privadas e Proxies são duas coisas diferentes, mas são semelhantes em muitos aspectos.

Para navegar pela Web o utilizador apanha boleia de um taxi, um IP. Esse identificador será quem o conduz pelas ruas da Internet. Assim, tanto as VPN’s como as Proxies podem ocultar seu endereço IP. Em grosso modo, o que estes serviços fazem é usar servidores intermediários por forma a que o “taxi” que usa quando chega ao destino não seja de facto o que iniciou mas um “forjado”, que até pode dar a ideia que o seu IP é estrangeiro.

A diferença entre ambos reside no facto de que as VPN’s cifram os dados transmitidos entre o seu computador e o servidor. Já o Proxy apenas mascara o endereço IP.

Usar um ou outro vai de encontro com o que se pretende. Por exemplo: vamos imaginar que quer trabalhar de sua casa remotamente na empresa onde tem os seus dados profissionais e quer manter essa ligação, esse túnel de passagem, seguro, aqui sem dúvida que deve usar uma VPN pois todo o tráfego será cifrado e dificilmente poderá ser revertido, por terceiros, em informação legível.

Se pretende ter acesso a algum serviço sem que a sua pegada digital seja detectada, sabendo, por exemplo, de onde vem (país) e mesmo de que região se apresenta, deixando mais informações como o tempo em que esteve a navegar neste ou naquela site, então nada como usar um proxy, um taxi que vai atribuir-lhe um novo IP que em nada o identificará no destinatário. Somente o servidor intermediário, que lhe atribuiu o novo IP é que vai ficar com a informação do IP original.

Aqui fica uma lista de alguns dos muitos sites de Proxy possíveis de encontrar no Google:

Posso usar Tor como Proxy?

Tor (anteriormente um acrônimo para The Onion Router) é um software livre e de código aberto para proteger o anonimato pessoal ao navegar a Internet e actividades online, protegendo contra a censura e protegendo a privacidade pessoal.

Sim pode usar o Tor como proxy! Faça download do NyAnonHQ Tor abra o Start NyAnonHQ Tor.exe

E Aquilo vai aparecer o Icon do Tor Onion na barra de notificações. Se clicar duas vezes irá abrir o Painel da Vidalia e poderá ver que está a funcionar correctamente.

Como podem ver está a funcionar correctamente agora é so usar o Tor como proxy (Socket5), para usar no browser recomendamos que use o FoxyProxy pode encontrar mais abaixo sobre isso.

O IP do Tor Proxy é 127.0.0.1 ou localhost e a Porta é 9050 (Default)

Vários Programas aceitam Socket5 como Skype, Pidgin, Browsers entre outros programas…

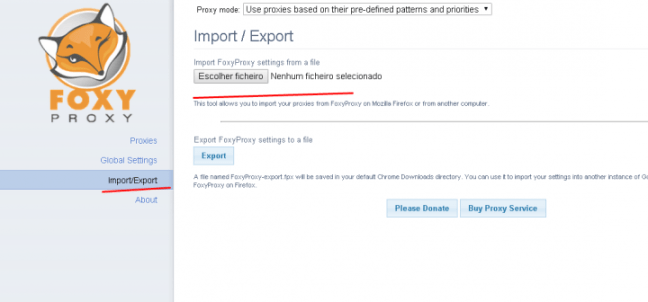

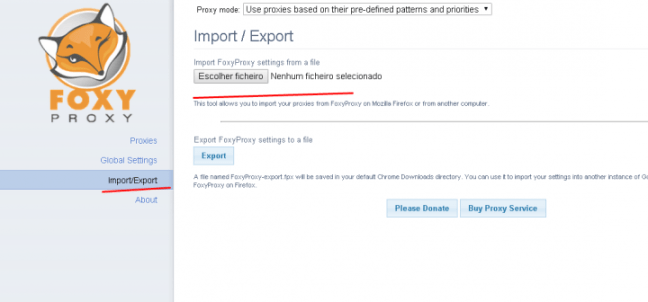

Tem aqui umas Configs recomendadas para o FoxyProxy:

Agora com a VPN, não recomendamos que use qualquer uma que encontre, use uma sua, pessoal, de sua confiança que não tenha “vícios” de outros utilizadores. Deixamos então algumas dicas sobre para poder comprar uma VPN segura.

- É importante comprar uma VPN que não faça registos. Há no mercado muitas que afirmam não o fazer, contudo, estas mantêm os registos de utilização. Certifique-se que a que comprar não mantêm registos.

- Verifique se os servidores possuem boa velocidade, ninguém quer uma VPN lenta enquanto se está a usar as suas funcionalidades.

- Certifique-se de que os preços são razoáveis, não pagar a mais por algo que você não deveria estar a pagar. Compre só o que necessita

- Pergunte ao proprietário se o servidor é offshore, certifique-se dessa característica.

- Verifique quantos locais a VPN fornece.

Estes pontos devem ser encarados como importantes, mas o que prevalece é a necessidade do utilizador, compre com garantia que é a melhor para o que necessita.

Mas para que se esconde o IP?

Basicamente, podemos dizer que o endereço de IP mostrará a sua localização, que ninguém deve saber. Também pode estar a deixar aberto para ataques de DDoS, que são apenas uma das coisas mais irritantes e desgastantes. Deixar o seu endereço de IP lá fora pode tornar mais fácil para as pessoas que queiram fazer um dox, que explicaremos mais adiante.

Plugins do Browser/Add-Ons/Extensões

Agora, os navegadores da internet são algo que usamos muito frequentemente. Por exemplo: estará provavelmente a ler isto com um Browser de internet. Esse navegador também deixa dados por onde passa, também informa os servidores sobre alguma das suas características, como o nome do browser, o motor, a versão e que plugins/extensões utiliza (além de outras informação).

Mas devemos não usar? Claro que não, temos de usar Plugins/Add-Ons/Extensões do navegador pois estas são essenciais a um usabilidade que é a responsável pelo interesse do internauta. Estes são alguns Plugins/Add-Ons/Extensões que usam quem quer anonimato:

Disconnect – O Disconnect vai bloquear todos os rastreadores dos sites que visita.

Ad block Plus – Este é com certeza um que muita gente utiliza, mas vai ser muito benéfico para aqueles que não conhecem. Basicamente Ad Block Plus bloqueia apenas anúncios que podem rastreá-lo, como faz o Facebook, por exemplo.

FoxyProxy – Esta é uma ferramenta que ajuda a gerir muito mais abertamente o uso de proxy no seu browser.

Referer Control – Controle o Referer HTTP numa base por site.

User-Agent Switcher – Um dos “pedidos” das autoridades quando vasculham as pistas deixadas pelos cibercrimosos é o User-Agent. Além das autoridades, alguns serviços também fazem questão de saber mais sobre o utilizador, assim há quem utilize o User-Agent Switcher, este plugin irá ajudar a esconder a verdadeira “identidade” do seu browser e sistema operativo. Isto quer dizer que em vez do User-Agent dizer que o utilizador está a usar o sistema operativo Windows, com o Google Chrome, com o Java na versão 8… vai mostrar que este usa um OS X, que tem o Safari como browser na versão 8 e que tudo o resto está “forjado”.

Como falar de forma segura Online?

Outro software onde costumam deixar pistas é nas ferramentas de comunicação, basicamente se usar o Skype este vai recolher muita informação sobre si.

Dicas sobre como usar o skype:

- Use um Proxy/VPN com um IP/Server no mesmo país onde está, ninguém vai suspeitar de nada.

- Mantenha sempre o Proxy/VPN vivo! Verifique o proxy diariamente e nunca desligar a VPN enquanto estiver a utilizar o Skype.

- Não recorra ao suporte de cliente, é uma das “portas” para que seja facilmente identificados alguns dados sobre si

Mas então não devemos usar o Skype?

Não é que não deva, mas não é de certeza o mais seguro para o manter longe das vistas alheias se assim quiser estar. Como podemos ver em vários artigos, a Microsoft já foi surpreendida por indícios fortes de falta de “privacidade” que o Skype deve transmitir ao utilizador:

Aqui estão os sites (Skype Resolvers) que podem obter o seu IP através do seu nome de utilizador.

O que devo usar então como chat online?

XMPP/Jabber é um dos recomendados, sobre o qual fizemos um tutorial há poucos dias sobre isso.

Mas há mais comportamento que muitas pessoas utilizam em vários serviços online, como por exemplo, no Facebook e Google Plus.

Ter uma identidade falsa

System-Security-Card-icon – Deve contar SEMPRE a todos a mesma versão, não diga que alguém tem 25 anos, diga que tenha por exemplo que tem 30 anos. Nas datas que os serviços online solicitam, seja esquivo e não deixe a sua vida “catalogada” mesmo que as regras digam que é apenas informação para si. Se assim fosse, porque tem de as colocar num serviço que o utilizador não sabe quem gere e como gere?

Anote as informações num ficheiro – Desenhe uma identidade que não é a sua e que está nas redes sociais e noutros serviços que não abonam em termos de confiança. Mas aponte cada dado digital que inventar, seja credível ao longo da “vida online”. O cair em contradição, o não ter uma verticalidade no que afirma ter e ser, deixa a desconfiança e passa a ser visto como um suspeito.

Onde “fabricam” os hackers uma identidade falsa?

Muitos hackers e candidatos a hackers vão a este site e “fabricam” uma identidade nova virtual. Estas informação devem ser inseridas num Dox.

Mas o que é um Dox?

Doxing (proveniente de dox, abreviatura de documents), ou doxxing, é uma prática baseada na Internet sobre pesquisa e difusão de informação de identificação pessoal à cerca de um indivíduo. Esses métodos são utilizados para adquirir essas informações e incluem pesquisa nas bases de dados disponíveis publicamente e em sites de redes sociais (como o Facebook), hacking e engenharia social. Ele está intimamente relacionado com a cyber-vigilantismo e Hacktivismo.

Mas o que se faz com esta falsa identidade?

Publicita-se pela web para esta se tornar num padrão e como o utilizador é conciso na utilização de uma identidade “virtual” a Internet vai-se encarregar de a ter como verídica. Para tal crie um Dox falso e post as informações nos sites que são apropriados para publicar os doxs, como por exemplo o SkidPaste/Pastebin(mas nesses podem ser facilmente removidos) ou então use https://www.doxbin.science/ (um site dedicado apenas para Dox’s). Tenham só a atenção para nunca publicar a mesma dox em dois locais diferentes.

Adicione algumas informações verdadeiras, como primeiro nome, e-mails antigos, proxy/vpn, IP etc.

Depois de ter em atenção que os seus rastos são apagados ou sobrepostos por informação “forjada”, tenham cuidado com os hábitos, eles permitem que falhe e na falha abre-se a possibilidade de deixar o seu rasto. Como falámos, estes são apenas alguns dos muitos serviços que o podem ajudar a ser “um pouco mais anónimo”, até porque cada vez mais é o inverso que está a tomar conta dos hábitos: agora os serviçosonline e uma engenharia social, obrigam a ter cada vez mais dados nossos online!

Fonte: Como permanecer anónimo na Internet – Pplware